Wymagana wstńôpna konfiguracja od instalacji Apache na CentOS do uruchomienia.

Data publikacjiÔľö8 grudnia 2020 r.

INFOMARTION„ÄÄÔľě„ÄÄWymagana wstńôpna konfiguracja od instalacji Apache na CentOS do uruchomienia.

PrzeglńÖd.

Jest to procedura wstńôpnej konfiguracji wymagana do zainstalowania i uruchomienia Apache w systemie CentOS. Informacje opierajńÖ sińô na zaŇāoŇľeniu, Ňľe uŇľywany jest system CentOS7.

Wersje sńÖ nastńôpujńÖce.

| Wersja CentOS | 7.6 (1810) |

|---|---|

| Wersja Apache | 2.4.6 |

Spis treŇõci

- zainstalowańá

- ustawienie podstawowe

- 2-1. Tworzenie folderu wyjŇõciowego pliku dziennika

- 2-2. Ustawienie domeny

- 2-3. Aktywacja moduŇā√≥w SSL i plik√≥w konfiguracyjnych

- 2-4. ZmieŇĄ ŇõcieŇľkńô wyjŇõcia dziennika

- 2-5. Tworzenie certyfikatów SSL

- 2-6. trwaŇāe poŇāńÖczenie SSL (Secure Socket Layer)

- 2-7. Potwierdzenie aktywacji (dostńôp przez https).

- 2-8. Ustawienie automatycznego rozruchu

- streszczenie

1. zainstalowańá

W tym rozdziale opisano konfiguracjńô Apache od momentu instalacji do uruchomienia.

1-1. Instalowanie Apache

Instalacjńô Apache przeprowadza sińô za pomocńÖ polecenia yum. Wykonaj pracńô jako uŇľytkownik root.

[username@hostname ~]$ su -

[root@hostname ~]# yum -y install httpd

1-2. Kontrola uruchamiania (dostńôp przez http)

SprawdŇļ kr√≥tko, czy jest on dostńôpny. Zainstalowanie Apache (httpd) za pomocńÖ polecenia yum umoŇľliwia korzystanie z polecenia apachectl. UŇľyj tego przycisku, aby uruchomińá Apache.

[root@hostname ~]# apachectl start

[root@hostname ~]# apachectl status

* httpd.service - The Apache HTTP Server

Loaded: loaded (/usr/lib/systemd/system/httpd.service; disabled; vendor preset: disabled)

Active: active (running) since Sun 2020-12-06 17:08:12 JST; 1s ago

Docs: man:httpd(8)

man:apachectl(8)

Main PID: 1303 (httpd)

Status: "Processing requests..."

CGroup: /system.slice/httpd.service

|-1303 /usr/sbin/httpd -DFOREGROUND

|-1304 /usr/sbin/httpd -DFOREGROUND

|-1305 /usr/sbin/httpd -DFOREGROUND

|-1306 /usr/sbin/httpd -DFOREGROUND

|-1307 /usr/sbin/httpd -DFOREGROUND

`-1308 /usr/sbin/httpd -DFOREGROUND

Dec 06 17:08:11 localhost.localdomain systemd[1]: Starting The Apache HTTP Server...

Dec 06 17:08:12 localhost.localdomain httpd[1303]: AH00558: httpd: Could not reliably determ...ge

Dec 06 17:08:12 localhost.localdomain systemd[1]: Started The Apache HTTP Server.

Hint: Some lines were ellipsized, use -l to show in full.

JeŇõli w wyniku wykonania polecenia "apachectl status" zostanie zwr√≥cony komunikat "Active: active (running)", oznacza to, Ňľe system zostaŇā uruchomiony pomyŇõlnie.

Nastńôpnie naleŇľy uzyskańá dostńôp do Apache z poziomu przeglńÖdarki. Ustaw uprawnienia http, poniewaŇľ firewall (lub iptables dla CentOS6 i wczeŇõniejszych) domyŇõlnie zezwala na dostńôp tylko do ssh w CentOS7. ChciaŇābym r√≥wnieŇľ wprowadzińá zbiorcze ustawienia uprawnieŇĄ dla https. Dodaj takŇľe opcjńô "permanent", aby konfiguracja byŇāa trwaŇāa.

[root@hostname ~]# firewall-cmd --permanent --add-service=http

[root@hostname ~]# firewall-cmd --permanent --add-service=https

[root@hostname ~]# firewall-cmd --reload

[root@hostname ~]# firewall-cmd --list-all

public (active)

target: default

icmp-block-inversion: no

interfaces: eth0

sources:

services: dhcpv6-client http https ssh

ports:

protocols:

masquerade: no

forward-ports:

source-ports:

icmp-blocks:

rich rules:

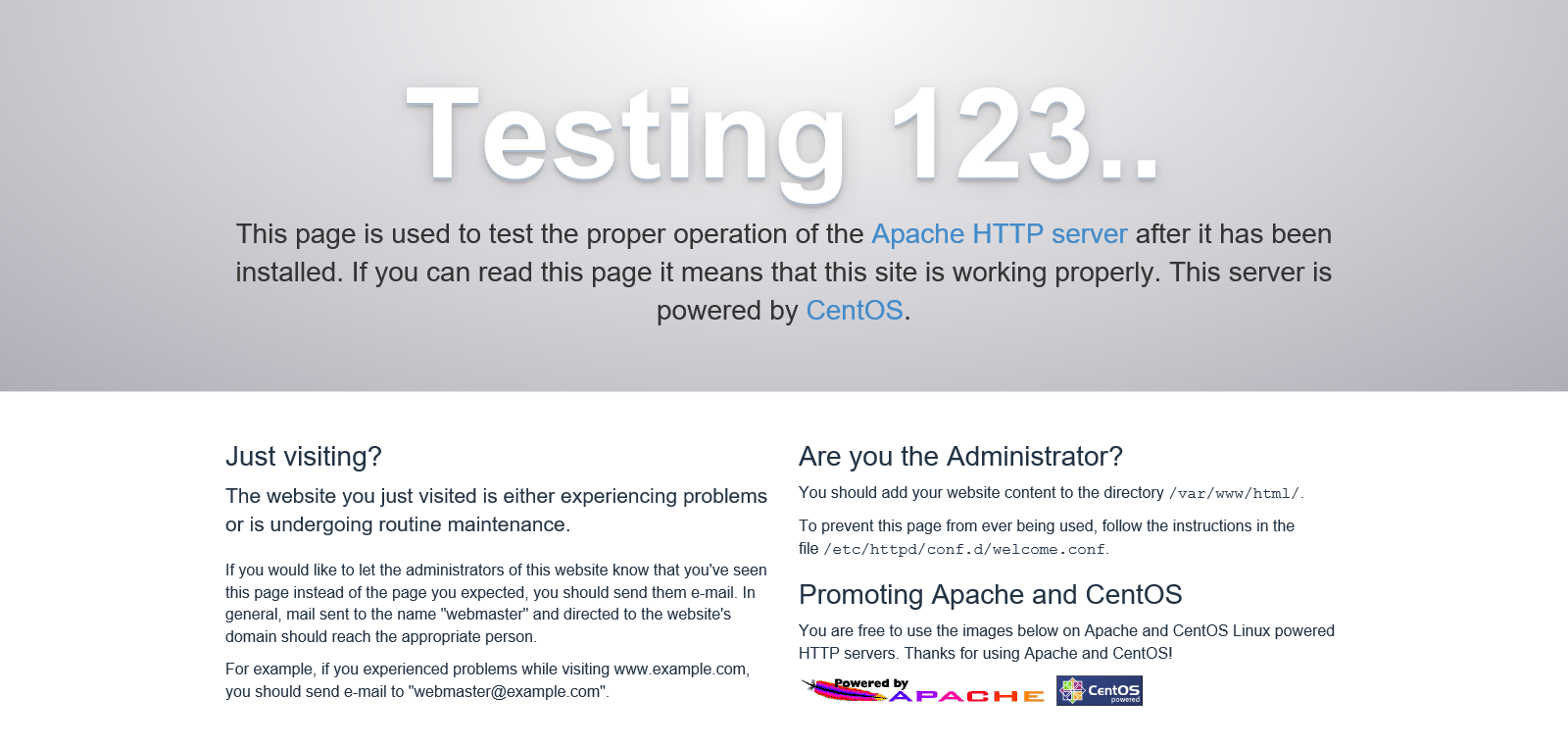

JeŇõli do pola "services" zostaŇāy dodane sŇāowa "http" i "https", jest w porzńÖdku. Dostńôp przez przeglńÖdarkńô. W moim przypadku adres IP serwera to 192.168.50.10, wińôc wchodzńô na stronńô "http://192.168.50.10". JeŇõli zostanie wyŇõwietlona nastńôpujńÖca strona, bńôdzie dobrze.

Po pomyŇõlnym uruchomieniu systemu naleŇľy go zatrzymańá.

[root@hostname ~]# apachectl stop

2. ustawienie podstawowe

2-1. Tworzenie folderu wyjŇõciowego pliku dziennika

Aby zarzńÖdzańá logowaniem pod /var/log/, naleŇľy utworzyńá katalog httpd pod /var/log/ jako folder dla log√≥w Apache'a.

Uprawnienia (permissions) powinny wynosińá 755. Dzińôki temu Apache moŇľe pisańá, ale inni uŇľytkownicy mogńÖ tylko czytańá. JeŇõli inni uŇľytkownicy mogńÖ pisańá, dzienniki mogńÖ zostańá zmanipulowane.

Nie trzeba wykonywańá polecenia 'mkdir /var/log/httpd', jeŇõli katalog o tej samej nazwie zostaŇā juŇľ utworzony.

[root@hostname ~]# mkdir /var/log/httpd

[root@hostname ~]# chmod 755 /var/log/httpd

Ta ostatnia procedura sŇāuŇľy do zmiany ustawieŇĄ miejsca docelowego wyjŇõcia dziennika Apache.

Ta procedura sŇāuŇľy jedynie do utworzenia folderu, w kt√≥rym bńôdńÖ przechowywane dzienniki.

2-2. Ustawienie domeny

ZmieŇĄ ustawienia domeny wymienione w pliku httpd.conf. Konfiguracja Apache'a jest w zasadzie scentralizowana w pliku httpd.conf, wińôc jeŇõli chcesz zmienińá konfiguracjńô, zmodyfikuj httpd.conf. Domeny nie muszńÖ byńá zakŇāadane, jeŇõli Ňõrodowisko jest lokalne (nie jest publicznie dostńôpne w Internecie).

[root@hostname ~]# vi /etc/httpd/conf/httpd.conf

# UsunńÖńá fragment i wŇāńÖczyńá ustawienie ServerName. Nazwa domeny jest ustawiana w zaleŇľnoŇõci od Ňõrodowiska.

#ServerName www.example.com:80

ServerName domainname:80

2-3. Aktywacja moduŇā√≥w SSL i plik√≥w konfiguracyjnych

WŇāńÖcz protok√≥Ňā SSL, aby umoŇľliwińá dostńôp przez protok√≥Ňā https. Ustawienia SSL sńÖ zwińÖzane z SEO, a http nie jest dobrym pomysŇāem ze wzglńôd√≥w bezpieczeŇĄstwa, wińôc jeŇõli nie musisz uŇľywańá http, uŇľywaj https.

Zainstaluj moduŇā ssl za pomocńÖ programu yum.

[root@hostname ~]# yum -y install mod_ssl

Instalacja za pomocńÖ yum automatycznie wŇāńÖcza moduŇā ssl, wińôc wystarczy go zainstalowańá. Automatycznie tworzony jest takŇľe plik konfiguracyjny. (Plik /etc/httpd/conf.d/ssl.conf jest tworzony automatycznie).

2-4. ZmieŇĄ ŇõcieŇľkńô wyjŇõcia dziennika

ZmieŇĄ miejsce docelowe wyjŇõcia log√≥w Apache na folder wyjŇõciowy plik√≥w log√≥w, kt√≥ry wŇāaŇõnie utworzyŇāeŇõ. ZmieŇĄ tylko plik konfiguracyjny ssl, poniewaŇľ w kolejnym kroku zostanie on skonfigurowany tak, aby dostńôp do niego byŇā moŇľliwy tylko przez protok√≥Ňā ssl (https).

[root@hostname ~]# vi /etc/httpd/conf.d/ssl.conf

ErrorLog logs/ssl_error_log

TransferLog logs/ssl_access_log

ÔĹěstreszczenieÔĹě

CustomLog logs/ssl_request_log \

"%t %h %{SSL_PROTOCOL}x %{SSL_CIPHER}x \"%r\" %b"

ErrorLog /var/log/httpd/ssl_error_log

TransferLog /var/log/httpd/ssl_access_log

ÔĹěstreszczenieÔĹě

CustomLog /var/log/httpd/ssl_request_log \

"%t %h %{SSL_PROTOCOL}x %{SSL_CIPHER}x \"%r\" %b"

PowyŇľsza modyfikacja zmienia miejsce docelowe wyjŇõcia dziennika na "/var/log/httpd".

'%t, %h' itd., jest to ustawienie formatowania dziennika. PoniŇľej znajduje sińô lista format√≥w, kt√≥re mogńÖ byńá czńôsto uŇľywane w celach referencyjnych.

„ÄźŚŹāŤÄÉ„ÄĎ

„ÉĽ%TÔľöCzas potrzebny na przetworzenie ŇľńÖdania (sekundy)

„ÉĽ%hÔľöNazwa hosta lub adres IP klienta. Podejmuj pr√≥by rozwińÖzywania nazw host√≥w tylko wtedy, gdy opcja HostnameLookups jest ustawiona na On

„ÉĽ%rÔľöPierwszy wiersz wniosku

„ÉĽ%bÔľöBajty odpowiedzi (bez nagŇā√≥wk√≥w HTTP). format CLF, tzn. jeŇõli Ňľaden z bajt√≥w nie zostanie wysŇāany

„ÉĽ%DÔľöCzas potrzebny na przetworzenie ŇľńÖdania (mikrosekundy)

„ÉĽ%>sÔľöStatus HTTP

2-5. Tworzenie certyfikatów SSL

Procedura tworzenia certyfikat√≥w. Samocertyfikacja jest dobra w przypadku operacji prywatnych. W przypadku publicznie dostńôpnych serwer√≥w naleŇľy odradzańá samocertyfikacjńô.

Nie ma r√≥Ňľnicy w bezpieczeŇĄstwie mińôdzy zwykŇāymi certyfikatami a certyfikatami wŇāasnymi. MoŇľe to stanowińá r√≥Ňľnicńô mińôdzy certyfikatem, kt√≥ry moŇľe zostańá uznany za wiarygodny przez stronńô trzecińÖ, a takim, kt√≥ry nie moŇľe. (W przypadku autocertyfikacji pasek adresu URL zmienia kolor na czerwony). Dlatego w przypadku publicznie dostńôpnych serwer√≥w (serwer√≥w, kt√≥re sńÖ widoczne dla os√≥b trzecich) naleŇľy wystawińá zwykŇāy certyfikat.

DomyŇõlne ustawienia certyfikat√≥w dla Apache to "/etc/pki/tls/certs/localhost.crt" i "/etc/pki/tls/private/localhost.key".

Ustawienia te moŇľna znaleŇļńá w "SSLCertificateFile" i "SSLCertificateKeyFile" w pliku "/etc/httpd/conf.d/ssl.conf".

„ÄźW przypadku autocertyfikacji„ÄĎ

Aby utworzyńá certyfikat wŇāasny, wykonaj nastńôpujńÖce polecenie. Uruchom jako uŇľytkownik root.

Uruchomienie polecenia 'openssl req -new -key /etc/pki/tls/private/localhost.key > /etc/pki/tls/certs/localhost.crt' kilkakrotnie wyŇõwietli monit o odpowiedŇļ, wszystkie z Enterem, bez problemu. BńôdńÖ to informacje o tym, kto wystawia certyfikat (np. w jakim kraju mieszka i jaki jest jego adres e-mail). JeŇõli wystawiasz zwykŇāy certyfikat, wprowadŇļ prawidŇāowe informacje i skonfiguruj go.

[root@hostname ~]# openssl genrsa > /etc/pki/tls/private/localhost.key

[root@hostname ~]# openssl req -new -key /etc/pki/tls/private/localhost.key > /etc/pki/tls/certs/localhost.csr

[root@hostname ~]# openssl x509 -req -signkey /etc/pki/tls/private/localhost.key < /etc/pki/tls/certs/localhost.csr > /etc/pki/tls/certs/localhost.crt

„ÄźW przypadku normalnych certyfikat√≥w„ÄĎ

Aby utworzyńá zwykŇāy certyfikat, wykonaj nastńôpujńÖce polecenie. Uruchom jako uŇľytkownik root.

[root@hostname ~]# openssl genrsa -out /etc/pki/tls/private/localhost.key 2048

[root@hostname ~]# openssl req -new -key /etc/pki/tls/private/localhost.key -out /etc/pki/tls/certs/localhost.csr

W przypadku zwykŇāych certyfikat√≥w nie jest to wystarczajńÖce do zakoŇĄczenia procesu. Praca polega na przekazaniu utworzonego pliku "server.csr" do Urzńôdu Certyfikacji w celu wydania certyfikatu serwera oraz zainstalowaniu wydanego certyfikatu serwera.

2-6. trwaŇāe poŇāńÖczenie SSL (Secure Socket Layer)

Dostńôp przez http nie jest dobrym zabezpieczeniem, dlatego dodaj ustawienie przekierowujńÖce na https, jeŇõli dostńôp odbywa sińô przez http.

MoŇľna zabronińá dostńôpu przez protok√≥Ňā http, ale z punktu widzenia uŇľytecznoŇõci zaleca sińô utworzenie przekierowania. Wykonaj nastńôpujńÖce zadania jako uŇľytkownik root.

[root@hostname ~]# vi /etc/httpd/conf/httpd.conf

Na koŇĄcu dodaj nastńôpujńÖcńÖ treŇõńá.

<IfModule rewrite_module>

RewriteEngine on

RewriteCond %{HTTPS} off

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

</IfModule>

MoŇľna zmienińá to ustawienie tak, aby dostńôpy przychodzńÖce przez http byŇāy obsŇāugiwane przez https.

Stwierdzono, Ňľe to ustawienie nie dziaŇāa w przypadku poŇāńÖczenia przez protok√≥Ňā https. ÔľąRewriteCond %{HTTPS} offÔľČ

Nie naleŇľy zapominańá, Ňľe bez tego ustawienia przekierowywane bńôdńÖ r√≥wnieŇľ wejŇõcia https, co spowoduje powstanie niekoŇĄczńÖcej sińô pńôtli.

2-7. Potwierdzenie aktywacji (dostńôp przez https).

Po wprowadzeniu r√≥Ňľnych ustawieŇĄ sprawdŇļ, czy dostńôp do witryny jest moŇľliwy przez protok√≥Ňā https. Najpierw rozpocznij pracńô.

[root@hostname ~]# apachectl start

Dostńôp przez przeglńÖdarkńô. Tak samo jak w przypadku dostńôpu przez http, ale w moim przypadku adres IP serwera to 192.168.50.10, wińôc dostńôp jest moŇľliwy przez "http://192.168.50.10".

Adres URL zostaŇā zmieniony z "http://192.168.50.10" na "https://192.168.50.10", poniewaŇľ uwzglńôdniono ustawienie przekierowania http.

Po pomyŇõlnym uruchomieniu Apache'a naleŇľy go zatrzymańá.

[root@hostname ~]# apachectl stop

2-8. Ustawienie automatycznego rozruchu

Wreszcie, chońá nie jest to obowińÖzkowe, trudno jest uruchamiańá Apache'a za kaŇľdym razem, gdy serwer jest restartowany, dlatego wprowadza sińô takńÖ konfiguracjńô, aby Apache uruchamiaŇā sińô automatycznie przy starcie serwera. Rejestruje sińô r√≥wnieŇľ do polecenia systemctl. NaleŇľy pamińôtańá, Ňľe ta procedura dotyczy systemu CentOS7, wińôc jeŇõli uŇľywasz systemu innego niŇľ CentOS7, bńôdziesz musiaŇā uŇľyńá polecenia Service, aby poradzińá sobie z tym problemem.

Utwórz plik "apache.service" i opisz wymagane ustawienia.

[root@hostname ~]# touch /etc/systemd/system/apache.service

[root@hostname ~]# vi /etc/systemd/system/apache.service

Podane sńÖ nastńôpujńÖce informacje.

[Unit]

#Opis.

Description=Apache

#Kontrola przed- i porealizacyjna.

#Before=xxx.service

#After=xxx.service

[Service]

#Oznaczenie uŇľytkownika i grupy

User=root

Group=root

#Po aktywacji naleŇľy ustawińá status na Aktywny.

Type=oneshot

RemainAfterExit=yes

#Uruchomienie, zatrzymanie i przeŇāadowanie.

ExecStart=/usr/sbin/apachectl start

ExecStop=/usr/sbin/apachectl stop

ExecReload=/usr/sbin/apachectl restart

[Install]

#Ustawienia r√≥wnowaŇľne Runlevel 3.

WantedBy=multi-user.target

Po zakoŇĄczeniu opisywania go naleŇľy go zarejestrowańá za pomocńÖ polecenia systemctl.

[root@hostname ~]# systemctl enable apache

[root@hostname ~]# systemctl is-enabled apache

enabled

[root@hostname ~]# systemctl list-unit-files --type=service | grep apache

apache.service enabled

[root@hostname ~]# systemctl daemon-reload

3. streszczenie

OpisaliŇõmy wstńôpnńÖ konfiguracjńô wymaganńÖ po zainstalowaniu Apache.

Apache zasadniczo dziaŇāa w pewnym zakresie z ustawieniami domyŇõlnymi, ale jeŇõli chcesz go dostosowańá do wŇāasnych potrzeb, zapoznaj sińô z ustawieniami miejsca docelowego wyjŇõcia dziennika oraz ustawieniami SSL, kt√≥re naleŇľy zmienińá podczas pracy systemu.

Dzińôkujemy, Ňľe oglńÖdaliŇõcie do koŇĄca.

‚Ė†INFORMATION

Kliknij tutaj, aby przejŇõńá do g√≥rnej strony INFORMACJI.

‚Ė†PROFILE

Kliknij tutaj, aby zobaczyńá profil.

‚Ė†Dane kontaktowe.

W przypadku pytaŇĄ dotyczńÖcych artykuŇāu prosimy o kontakt tutaj.